Не имею представления, что с ним было более года назад, но вот сейчас, этот сайт вполне функционален и свободно доступен. В подтверждение прилагаю сегодняшний скрин, чтобы убедиться в доступности сайта.

Вполне возможно, что на момент создания этого вопроса, сайт был недоступен по разным причинам. Но как видно сейчас, это недоступность была явно временной и наверное, очень скоро была исправлена программистами или администрацией хостинга. Так что не надо расстраиваться, все нормально, и можно пользоваться сертификатом, как вашей душе будет угодно, без никаких проблем и волнений. Любой сайт может быть иногда недоступен, но обычно, это явление временное и поправимое.

В основном https://www.google.com/adsense и https://partner.yandex.ru/registered в них наибольший уровень доходов с минимальным риском вылететь из поиска.

С первым немного проще для молодого не раскрученного сайта. Принимают без учета посещаемости.

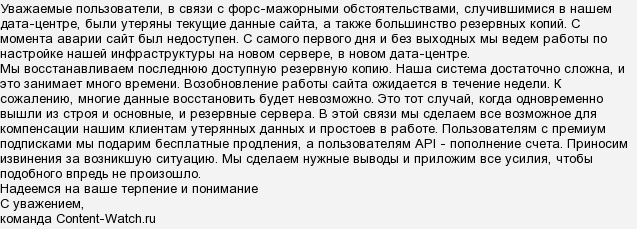

Сайт Content-watch.ru действительно, не работал около двух недель в связи с форс-мажорными обстоятельствами, которые произошли в их дата-центре, в результате чего были утеряны не только текущие данные сайта, но и большинство резервных копий. Именно поэтому сайт и был недоступен.

По сообщению на сайте, специалисты вели работы по настройке инфраструктуры на новом сервере чуть ли не круглосуточно.

Вот такой текст был на сайте в то время, когда он не функционировал:

Вчера, 23 июля, зайдя на сайт, убедилась, что сайт Content-Watch работает, тексты проверяются так же быстро, как и до аварийной ситуации. Не потерялись и мои данные на сайте, так что, можно продолжать работу с ним.

Для справки, неплохой сайт для проверки уникальности текстов онлайн - text, был опыт работы с сервисом на etxt.ru, на Адвего, на miratools, но Content-Watch почему-то понравился более всех. Не сочтите за рекламу :)

Для таких "процедур" используются експлойты

Либо же один из самых популярных методов взлома sql-инъекции

А дальше все зависит от "извращенности ума" того кто ломает ))

P.S. Когда то, поначитавшись вот таких статеек, слямзил в одного американского интернет магазина (который торговал курами гриль :)) ) их базу данных, с товарами, паролями админов и прочей лабудой. Они использовали *.mdb базу которая произвольно, незапаролено лежала и просила чтобы ее свиснули )). Побродил по админке, решил не портачить ничего, это был все таки первый опыт взлома )) Больше таким не страдал, страшновато, много годков могут накинуть ))

Для этих целей можно использовать любой почтовый клиент.

Пример настройки почтового клиента Outlook пакета Microsoft Office 2010 Pro При первом запуске программы (все эти же манипуляци можно осуществлять также через раздел Сервис - Учетные записи в самой программе)

После запуска программы нажимаем далее.

Устанавливаем переключатель в положение Да, что мы хотим настроить учетную запись почты

Выбираем пункт, что мы хотим настраивать все параметры вручную и жмем далее.

Выбираем пункт что это електронная почта интернета (POP IMAP)

В окне заполняем данные.

Адрес почты, логин и пароль пользователя, адрес сервера POP и SMTP. Ставим галку запомнить пароль, и чтобы данные были сохранены в новый файл. После этого жмем Другие настройки.

В окне устанавливаем галку что требуется шифрование SSL, а также устанавливаем порты для серверов.

Сохраняем и жмем далее.

На последнем этапе сервер проверит подключение к почтовому серверу согласно введенных вами данных и отправит тестовое сообщение. Если все хорошо - этап настройки окончен. Данные будут сохранены. А в самой программе Вы сможете совершить кучу мелких, но полезных дополнительных настроек. В том числе и периодичность проверки, врем хранения писем на сервере, создание писем, и тп.